目次

- WannaCry 2.0 、NSAが開発したツール「ETERNALBLUE」を悪用したものか。全世界で甚大な被害を与える

- 更新履歴

- 3月に対策パッチがリリースされた、「CVE-2017-0144」脆弱性を利用

- 攻撃対象が全世界の国々

- WannaCry 2.0の活動概念

- 感染するとどうなるのか

- ファイル暗号化後の流れ

- 感染を防ぐためには

- 既にサポート期限が切れたOSにも緊急パッチがリリース

- 感染拡大を防ぐキルスイッチの発見

- 喜びもつかの間、キルスイッチを無くした亜種が登場

- WannaCry 2.0と北朝鮮

- 悪いニュースだけじゃない、WannaCry 2.0のリアルタイム検知、防御が可能に

- 2017/05/17時点の各ウイルス対策ベンダーの対応状況

- まとめ

WannaCry 2.0 、NSAが開発したツール「ETERNALBLUE」を悪用したものか。全世界で甚大な被害を与える

NSAが開発したツール「ETERNALBLUE」を悪用したと思われる、身代金要求型ウイルス(ランサムウェア)である、WannaCry 2.0が世界中で感染拡大しており、社会基盤に影響を与えるほどの甚大な被害が発生しています。

更新履歴

第1版(2017/05/15)

WannaCry 2.0の世界的な感染を観測し、日本向け記事として月曜朝に公開

第2版(2017/05/17)

WannaCry 2.0について新たに判明した下記の点を追記

- WannaCry 2.0の活動概念を追加(via トレンドマイクロ)

- WannaCry 2.0の感染拡大を防ぐ、キルスイッチの発見

- WannaCry 2.0の亜種登場

- WannaCry 2.0と北朝鮮の関係

- FFRI yaraiがWannaCry 2.0のリアルタイム検知、防御に成功

- 主要ウイルス対策ソフトベンダーの対応状況

ランサムウェアとは

ランサムウェアとは、ransom(身代金)とsoftware(ソフトウェア)を併せた造語で、感染したコンピューターの重要なファイルを勝手に暗号化し、被害者に対してファイルを取り戻したければ、身代金を払わせるウイルスです。

3月に対策パッチがリリースされた、「CVE-2017-0144」脆弱性を利用

WannaCry 2.0は、3月のWindowsUpdateで既に修正された、CVE-2017-0144(MS17-010)の脆弱性を悪用した物でした。

これは、Windowsのファイル共有やプリンタ共有で使われるプロトコル、SMBv1が特別に細工されたリクエストを処理することで、リモートからコードが実行されてしまうといった脆弱性です。

攻撃対象が全世界の国々

WannaCry 2.0は特定の国や組織を対象とした物ではなく、全世界の国々を無差別に感染させようとしているようです。

暗号化された後に表示される、被害者への説明文は以下の言語にそれぞれ対応していました。

実際に、イギリスの国民保険サービスNHSや、イギリスにある日産のサンダーランド自動車工場や、スペインのテレフォニカ、フランスのルノー、アメリカのFedExなどで被害が発生しているようです。

特にイギリスでは、急遽手術が中止になったりと、社会基盤にかなりの影響が出ています。

自己増殖型、いわゆるワーム型のマルウェアが猛威を振るうタイプは、今ではあまり見なくなりましたが、脆弱性の性質

ブルガリア語、中国語(繁体字)、クロアチア語、チェコ語、デンマーク語、オランダ語、英語、フィリピン語、フィンランド語、フランス語、ドイツ語、ギリシャ語、インドネシア語、イタリア語、日本語、韓国語、ラトビア語、ノルウェー語、ポーランド語、ロシア語、スロバキア語、スペイン語、スウェーデン語、トルコ語、ベトナム語

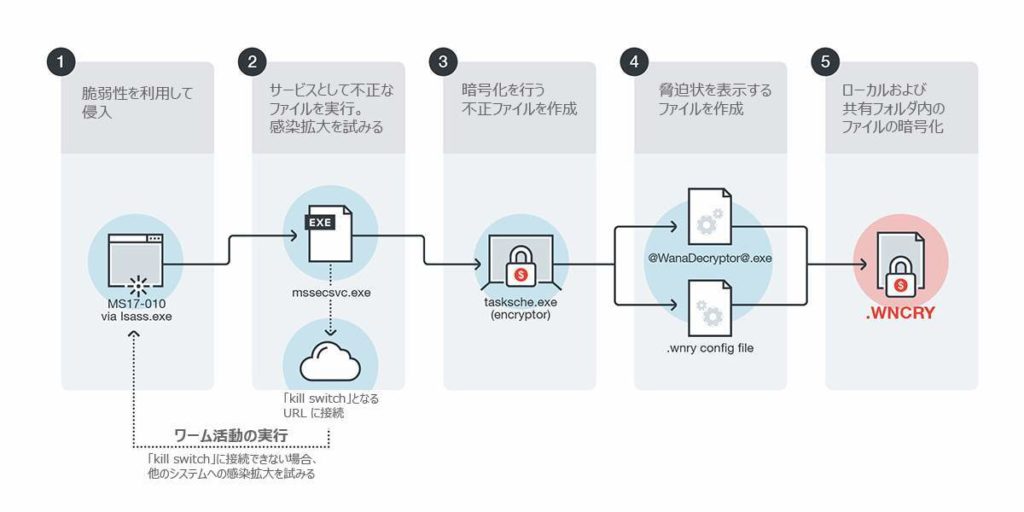

WannaCry 2.0の活動概念

感染から暗号化まで

WannaCry 2.0はMS17-010に該当する脆弱性を利用し、lsass.exe経由でシステムに侵入します。

その後、mssecsvc.exeを利用し、サービスとしてファイルを実行します。その際、他システムへの感染拡大も試みます。

サービスとして実行された不正なファイルが実行され、暗号化を行う不正ファイルである、tasksche.exe(taskschd.mscと似せて、利用者を攪乱させる目的か)を作成します。

その後、被害者に対する脅迫状を表示するためのファイル、@WanaDecryptor@.exe、.wnry config fileを作成します。

そして、最後にローカル及び共有フォルダ内のファイルの暗号化を行います。

感染拡大時

WannaCry 2.0は、ファイルの暗号化だけではなく、他のシステムにも侵入を試み、さらなる感染拡大を行います。

LAN内の全てのIPアドレスと、インターネット上のIPアドレスに対して無作為にTCP、UDP 445ポートをスキャンし、脆弱性を抱えるSMBポートを特定し、そのシステムに対してもファイルの暗号化を行います。

自己増殖型、いわゆるワーム型のマルウェアが猛威を振るうのは、最近ではあまり見なくなりましたが、脆弱性の性質と効率的に感染拡大を行う目的から、ワーム機能を実装したと考えられます。

感染するとどうなるのか

WannaCry 2.0に感染すると、まずはじめに「https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip」へアクセスし、TORブラウザーをコンピューターにダウンロードします。

次に、ダウンロードしてきたZIPファイルを勝手にTaskDataフォルダーへ解凍します。

ダウンロードしてきたTORブラウザーから、以下のC&C(指令)サーバーへアクセスします。

- gx7ekbenv2riucmf.onion

- 57g7spgrzlojinas.onion

- xxlvbrloxvriy2c5.onion

- 76jdd2ir2embyv47.onion

- cwwnhwhlz52maqm7.onion

その後、できるだけ多くのファイルを暗号化させるために、以下のコマンドを実行します。

icacls . /grant Everyone:F /T /C /Q

これで、フォルダおよびサブフォルダ内にあるファイルのアクセス権限をEveryoneに対して、フルアクセスコントロールを付与します。

更に厄介なことに、下記のコマンドを実行して、データベースやメールに関連するプロセスを終了し、データベースやメールストアも暗号化してしまいます。

taskkill.exe /f /im mysqld.exe taskkill.exe /f /im sqlwriter.exe taskkill.exe /f /im sqlserver.exe taskkill.exe /f /im MSExchange* taskkill.exe /f /im Microsoft.Exchange.*

これでファイルの暗号化準備が完了してしまいました。

準備が完了すると、コンピューターの全てのドライブと、マッピングされたネットワークドライブ(NASなどのファイルサーバー)をスキャンし、下記の拡張子のファイルを暗号化します。

.der, .pfx, .key, .crt, .csr, .pem, .odt, .ott, .sxw, .stw, .uot, .max, .ods, .ots, .sxc, .stc, .dif, .slk, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

暗号化されたファイル

ファイルが暗号化されると、「.WNCRY」という拡張子が付与されます(例:test.docx -> test.docx.WNCRY)。

もちろん中身は暗号化されているので、ファイル名変更から、「.WNCRY」を削除しても、正常にファイルを開くことはできません。

また、感染したファイルをバイナリエディターで開くと、先頭に「WNCRY!」と表記されていることが分かりました。

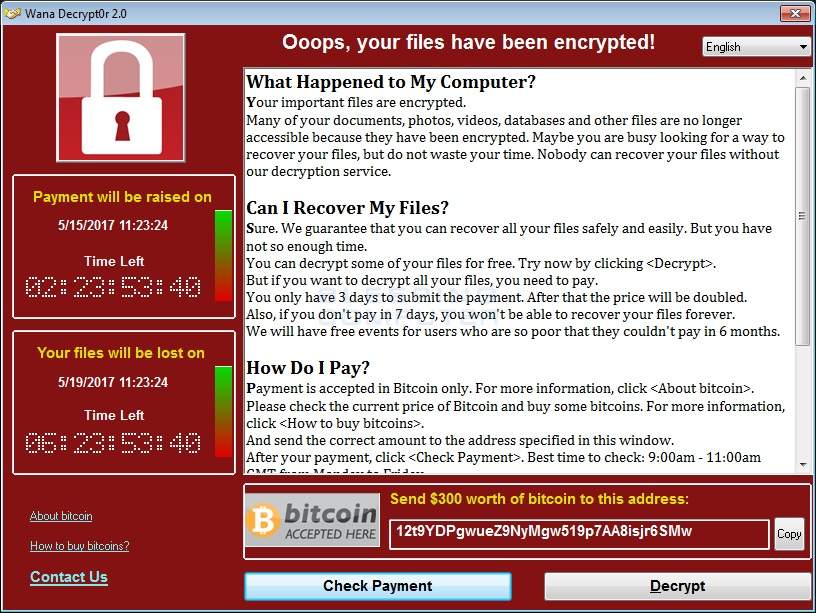

ファイル暗号化後の流れ

ファイルが暗号化されると、暗号化されたファイルがあるフォルダーに、注意書きがかかれたテキストファイル「@Please_Read_Me@.txt」と暗号化されたファイルを復号する「@WanaDecryptor@.exe」が生成されます。

更に、下記のコマンドが実行され、ボリュームコピーの削除、Windowsのスタートアップリカバリーを無効化、Windows Serverのバックアップの履歴を削除する徹底ぶり。

C:\Windows\SysWOW64\cmd.exe /c vssadmin delete shadow /all /quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

上記コマンドは管理者権限を必要とするため、UACを有効化していると、管理者権限で実行しても良いか確認するプロンプトが表示されます。

全てが完了すると、「@WanaDecryptor@.exe」が自動的に立ち上がり、ファイルを復元するにはbitcoinで300ドル支払えと表示されます。

支払先のbitcoinアドレスは複数あるようで、既に約370万円ほど支払われているようです。

感染を防ぐためには

冒頭でも説明したとおり、既にMicrosoftから対策パッチがリリースされているので、早急にWindows Updateを行うことをオススメします。

Windows Updateを直ぐに実行できない環境にある場合は、コマンドプロンプトで、下記のコマンドを実行することで、SMBv1プロトコルを無効化することで、回避することができます。

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled

既にサポート期限が切れたOSにも緊急パッチがリリース

Windows XPやWindows Vista、Windows 8、Windows Server 2003など、既にサポート期限が切れたOSに対しても、社会基盤への影響度の大きさから、緊急パッチ(KB4012598)がリリースされています。

感染拡大を防ぐキルスイッチの発見

世界中に感染拡大し、未曾有の被害をもたらしたWannaCry 2.0ですが、Marcus Hutchins氏がたまたまWannaCry 2.0を解析していた際に、キルスイッチを発見したようです。

どうやら、登録されているURLの内未取得のドメインがあったようで、このドメインを攻撃者より先に10.69ドルで購入して、悪用されないように防いだとのこと。

この功績のおかげで、WannaCry 2.0の被害者増を食い止める楔となりました。

喜びもつかの間、キルスイッチを無くした亜種が登場

これでWannaCry 2.0の感染拡大を防げるぞ!これで事態は収束すると世界中の人々が胸をなで下ろしたところに、最悪なニュースが飛び込んできました。

WannaCry 2.0で弱点となったキルスイッチを無くした亜種、Uiwixが登場してしまったのです。

この亜種は被害者に対して約218ドルを要求するようです。ただ亜種とは言えど、利用している脆弱性はWanna Crypt 2.0と同じなため、適切にWindows Updateを行っていれば感染を防ぐことができるとのこと。

WannaCry 2.0と北朝鮮

WannaCry 2.0はどの国のどのような人が作ったのでしょうか。その鍵を握る情報も出てきました。

どうやら、WannaCry 2.0のごく初期の亜種とみられる検体と、とあるサイバー攻撃集団が利用していた検体に類似点が見受けられたようです。

そのとあるサイバー攻撃集団とは、北朝鮮の事を題材にした映画、The Interviewを作成した、Sony Pictures Entertainmentを攻撃した、Lazarusグループだったのです。

Lazarusグループは北朝鮮が関与している可能性が非常に高いとされています。

そんなLazarusグループが利用していた検体と、WannaCry 2.0の初期の検体と類似点があるとなると、今回の犯行についても北朝鮮が関わっている可能性が非常に高くなります。

しかし、北朝鮮がビットコインを現金化する手段を持っているのか・・・?とも思いましたが、絶対にできないと言うわけでは内ので、何とも言えないところです。

悪いニュースだけじゃない、WannaCry 2.0のリアルタイム検知、防御が可能に

こうしてWannaCry 2.0についてまとめてみると、暗いニュースが目立ちますが、キルスイッチの発見を同じくらい良いニュースもありました。

サイバーセキュリティ領域において、国内で独自の研究開発活動を行っている、株式会社FFRIの、標的型攻撃対策ソフトウェアのFFRI yaraiと、個人・SOHO向けセキュリティソフトである、FFRI プロアクティブ セキュリティが、WannaCry 2.0のリアルタイム検知と、防御が可能であったとプレスリリースを発表しました。

更に驚くべき事に、WannaCry 2.0の大規模感染が発生する前の2016年9月、10月にリリースしたバージョンで検知、防御が可能だったとのこと。

従来のパターンファイル型のウイルス対策ソフトと違い、振る舞い検知を行う標的型攻撃対策の利点が最大限に発揮されましたね。

2017/05/17時点の各ウイルス対策ベンダーの対応状況

さて、WannaCry 2.0が発見されてから時間も経ったおかげか、各ウイルス対策ベンダーでもWannaCry 2.0に対応できたようですね。

[table id=38 /]

各ベンダーともに亜種と思われる物なども対応しているようですね。

それにしても一際目立つFFRI。今までは個人レベルであれば、振る舞い型検知は不要ではとも思っていましたが、今回のようにWannaCry 2.0などのような未知のランサムウェアにも対応できるのであれば、個人であっても導入する価値は十分にありそうですね。

まとめ

WannaCry 2.0が世界中で感染し始めたのが、日本時間の土曜日だったため、日本ではそこまで大きな被害は出ていません。

しかし、月曜日からは日本国内においても感染被害が拡大する恐れが非常に高いです。

Windows Updateは最近質が悪く、すぐにアップデートを実施したくないという人も多く居るかと思いますが、今回だけは直ぐにでもWindows Updateや緊急パッチの適用を実施してくださいね。

今回は、マッピングされたネットワークドライブも暗号化対象なため、NASにバックアップ取っているから大丈夫、というわけには行かないようですね・・・

既に既報として出回っているため、各ウイルス対策ソフトがWannaCry 2.0に対応していれば、大きな問題には発展しなさそうですが、今後の動向に注意する必要がありますね。

Source: BLEEPING COMPUTER | トレンドマイクロ | BLEEPING COMPUTER | Microsoft | Microsoft Update Catalog | Microsoftセキュリティ情報 | NHS Digital | AFP | Telefonica

追記分Source: トレンドマイクロセキュリティブログ | The Telegraph | cnet Japan | Kaspersky | FFRI(PDF)