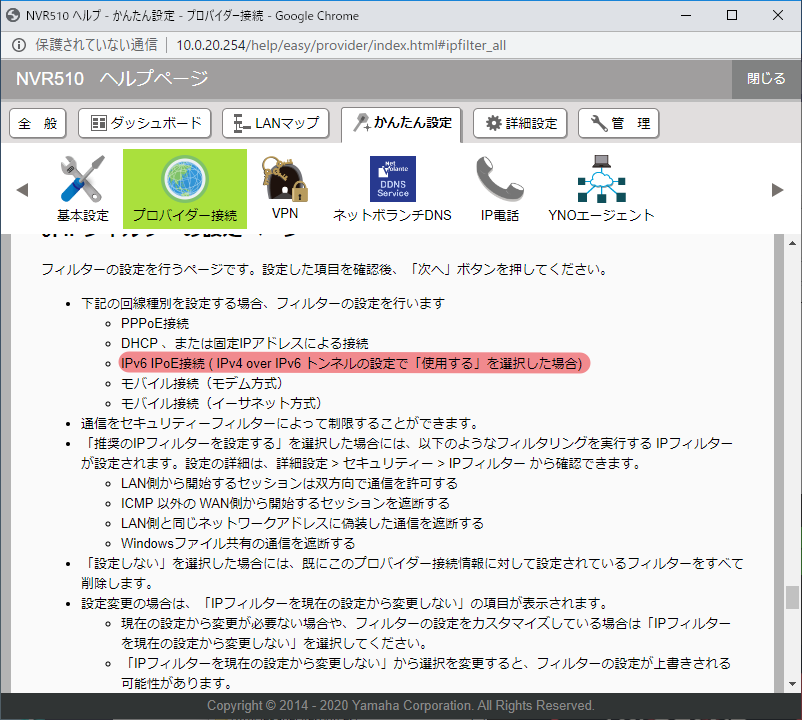

新しいファームウェアから回線種別を選択する欄にIPv6 IPoE接続(IPv4 over IPv6 トンネルの設定で「使用する」を選択した場合、あらかじめIPフィルターの設定を行ってくれるのですが、そのフィルターを自動適用してしまうと本記事で実施した内容とは違う結果となってしまうので、設定前は注意が必要です。

目次

NVR 510とドコモnet、マイIPを組み合わせて、IPoEで爆速回線を実現しつつ、固定IPでサーバを公開する環境を格安で構築する

最近、光ファイバー回線を契約しているのに、夜間や休日にスピードががた落ちして困る、といった経験をされている方って結構居るんじゃないでしょうか。

従来のPPPoE接続では、ユーザ宅からISPネットワークへ接続する際に、NTE(網終端装置)を通過します。昨今、ユーザのトラフィック量が急増し、NTEがボトルネックとなり、結果インターネット回線の速度が低下してしまうのです。

それを解決するために、PPPoE接続ではなく、IPv6を利用したIPoEを利用することが挙げられます。

IPoE接続を行うと、NTEではなくGWR(Gateway Router)を通過してISPネットワークへ接続するようになるのですが、GWRにはNTEと違ってセッションの概念がありません。ですので、PPPoEと違って混雑することなく通信できるようになるのです。

ただし、サーバの外部公開が大幅に制限される

そんな魅力的なIPoEですが、ユーザごとに同じIPアドレスの異なるポートが割り当てられるため、利用できるポートが制限されたり、事業者側でNATがかかり、ユーザがポートフォワード設定ができない、などの理由からPPPoE接続の時と違って大幅に制限されてしまいます。

一般ユーザであれば特に問題はないのですが、僕や当ブログ読者にとってはかなり大きなデメリットで、泣く泣くPPPoEを利用している、といった方も多いのでは。

更に加えて、最近ドコモnetを契約したユーザがIPoE接続を利用すると、OCNバーチャルコネクト環境に組み込まれるため、現状では「ドコモ光ルーター01」を使うしかありませんでした。

[wpap service=”with” type=”detail” id=”B079CK8GGL” title=”NTTドコモ光ルーター 01 ブラック”]

引越を機に家のルータをNVR510に変えた僕にとってはたまった物ではありません。

ですが、2019年7月16日に公開されたファームウェア、Rev.15.1.15でOCNバーチャルコネクトに対応するようになりました!

これでドコモnetとNVR510の組み合わせでもIPoE接続が利用できるようになりました。

これにより、NVR510のルート情報を書いてあげればv6対応サイトに接続するときはIPoE、非対応サイトはPPPoEで接続することが可能となります。

もちろん、外部公開サーバの通信はPPPoEで接続する、といったルート情報を書いてあげれば、サーバを外部公開することも可能となります。

どうせだったら格安で固定IP環境使いたい

人間は何とも欲深い生き物で、何か事をなすとより良い物を求めたがります。僕もそう。

どうせならこの環境で格安固定IP環境を作りたいんじゃ~~~~ と躍起になって色々と試してみたところ、インターリンクのマイIPを使えば実現できることが判明しました。

インターリンクのマイIPは、月額1,080円で固定IPを利用できるVPNサービスで、PPTP/L2TP接続に対応しています。

この情報を見かけたときに頭の中に電撃が走りました。「NVR510はPPTP接続対応してるじゃないか!」と。

というわけで、NVR510、ドコモnet、マイIPを組み合わせて、IPoE接続を実現しつつ、格安固定IPが使える環境を構築する方法を下記で説明していきます。

[wpap service=”with” type=”detail” id=”B01K44PN6C” title=”ヤマハ ギガアクセスVoIPルーター NVR510″]

PPPoE接続とIPoE接続を行う

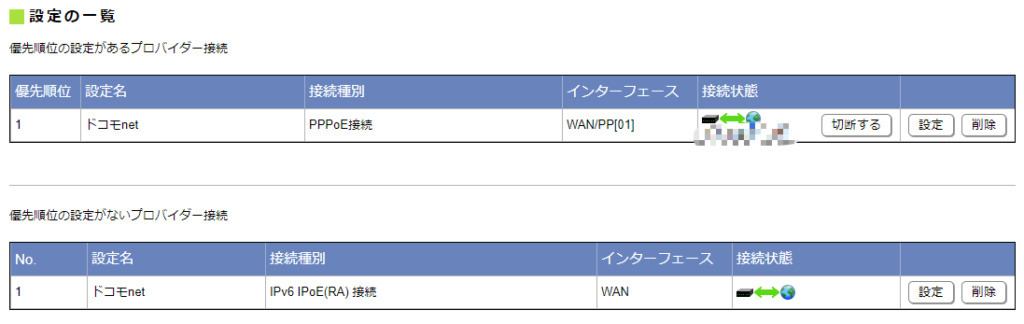

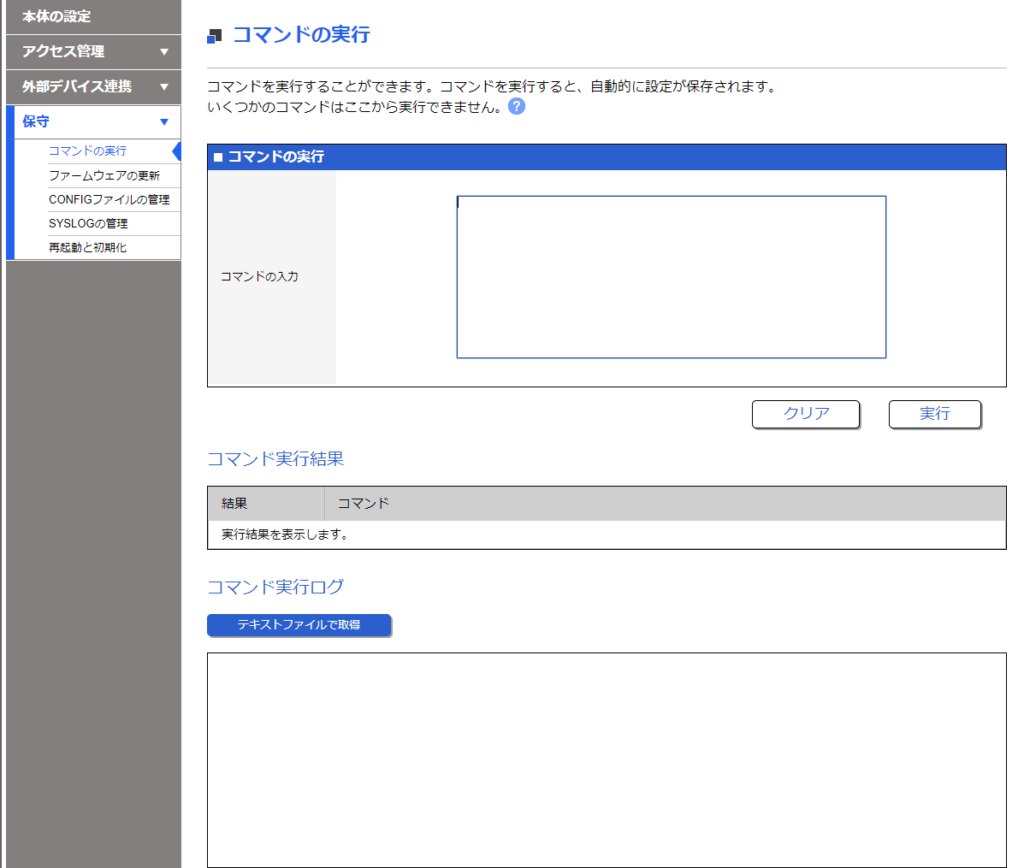

まずは上図のように、PPPoE接続とIPoE接続を張ってしまいましょう。

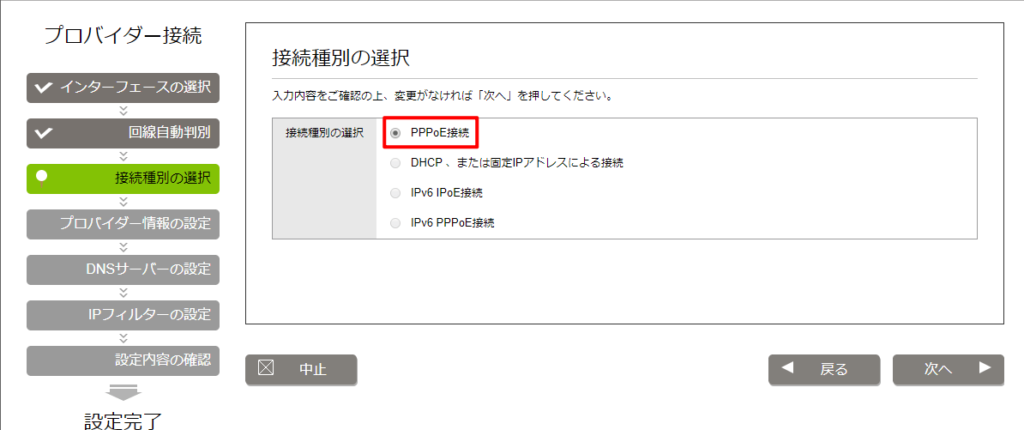

かんたん設定のプロバイダー接続をクリックし、新規作成欄の「新規」をクリックします。

するとインタフェースの選択画面が表示されるので、WANを選択して「次へ」をクリックします。(なお、小型ONUを使っている方はONUを選択します)

すると回線自動判別画面に移り、「PPPoE接続が利用可能です。」と表示されるので、「次へ」をクリックします。

上図のように、接続種別の選択画面が表示されるので、「PPPoE接続」を選択して「次へ」をクリックします。

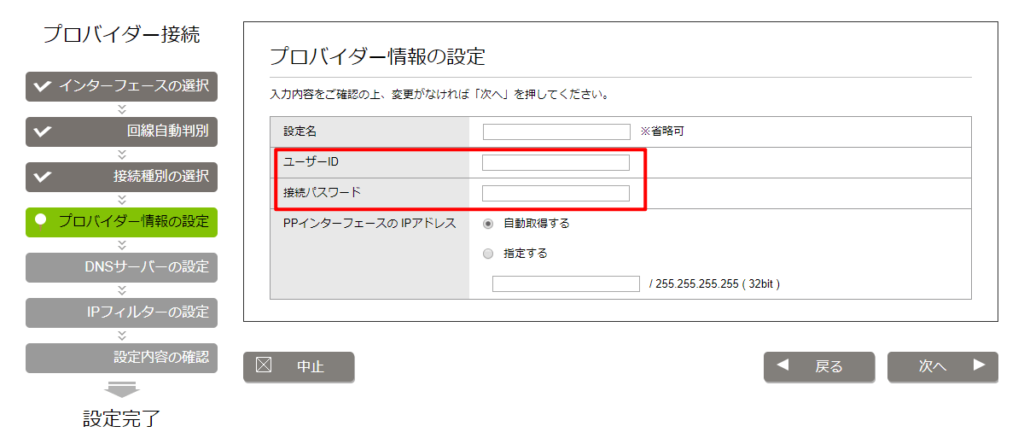

続いてプロバイダー情報の設定画面が表示されるので、ユーザーIDと接続パスワードを入力して「次へ」をクリックします。

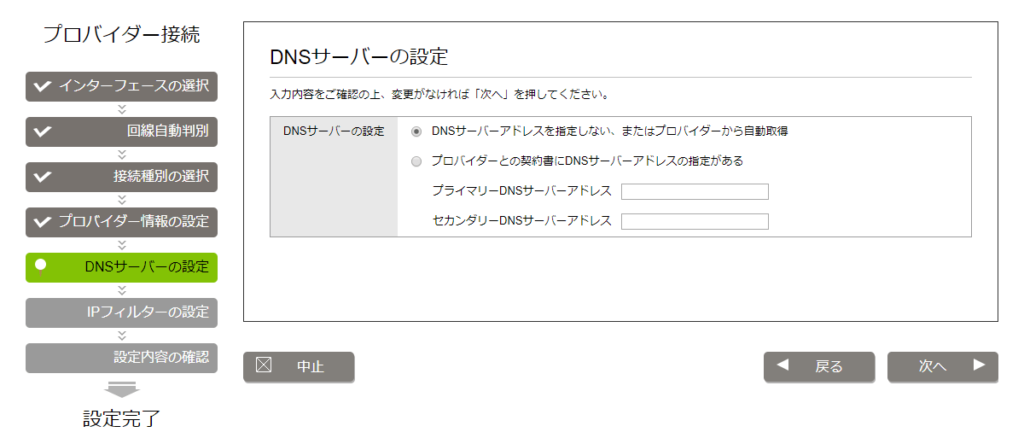

続いてDNSサーバーの設定画面が表示されますが、そのまま「次へ」をクリックします。

続いてIPフィルターの設定画面が表示されますが、そのまま「次へ」をクリックします。

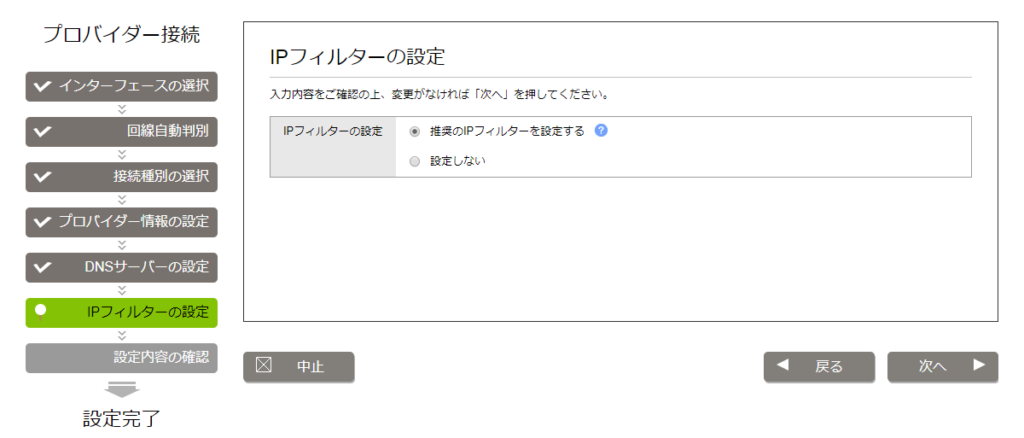

最後に設定内容の確認画面が表示されるので、設定内容に誤りが無いか確認し、「設定の確定」をクリックします。

これでPPPoE接続の設定は完了です。

IPoE接続についても同じくWEB管理コンソールから設定を行うのですが、PPPoEと違ってIPoEはどうやら1セッションしか確立出来ないのか、既に設定された僕の環境では画面が表示できませんでした・・・

お手数をおかけしますが、YAMAHAのこのページを見てIPoE接続の設定を行ってください。

今回想定している簡易接続図

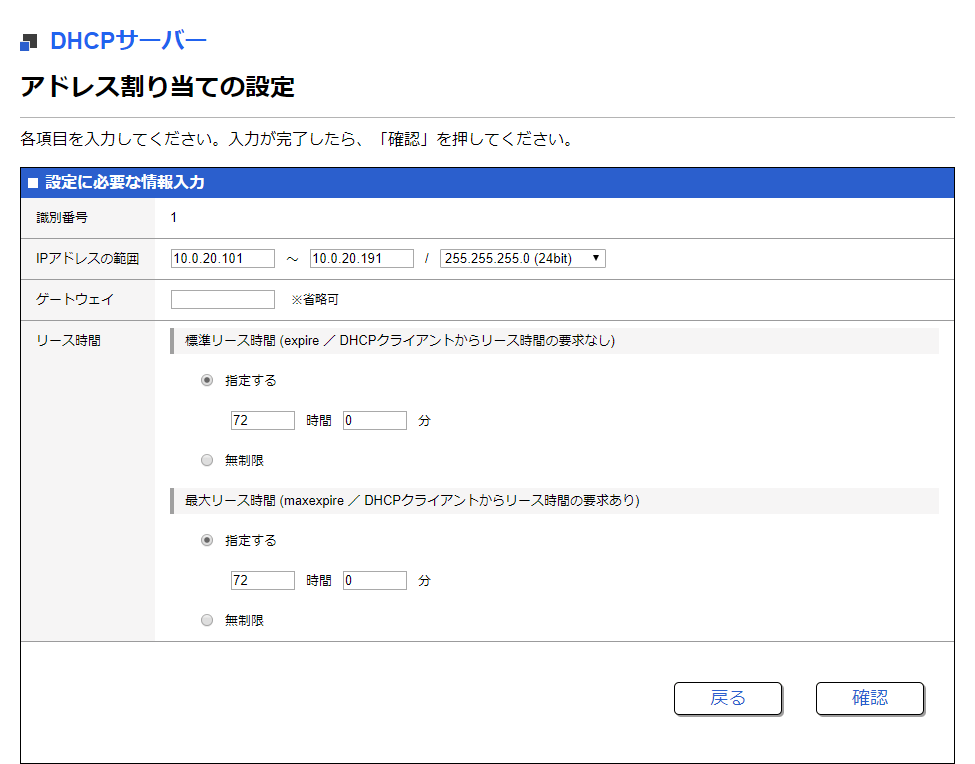

LAN側ネットワークアドレスは10.0.20.0/24、デフォルトゲートウェイ(NVR510のLAN側アドレス)は10.0.20.254、DHCPレンジは10.0.20.101-10.0.20.191、DHCPが配布するDNSサーバは10.0.20.60、10.0.20.70とする。

10.0.20.21のサーバへマイIPの固定IPでアクセスできるようにする。

上記を達成できる構成を行うために、下記作業を行います。

DHCPサーバ設定の変更

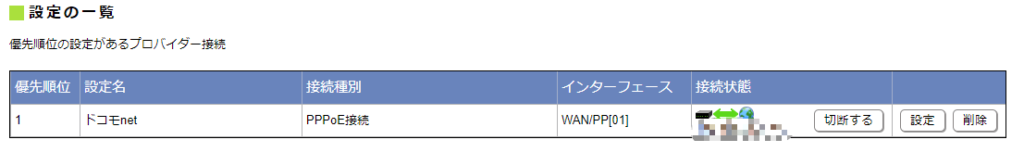

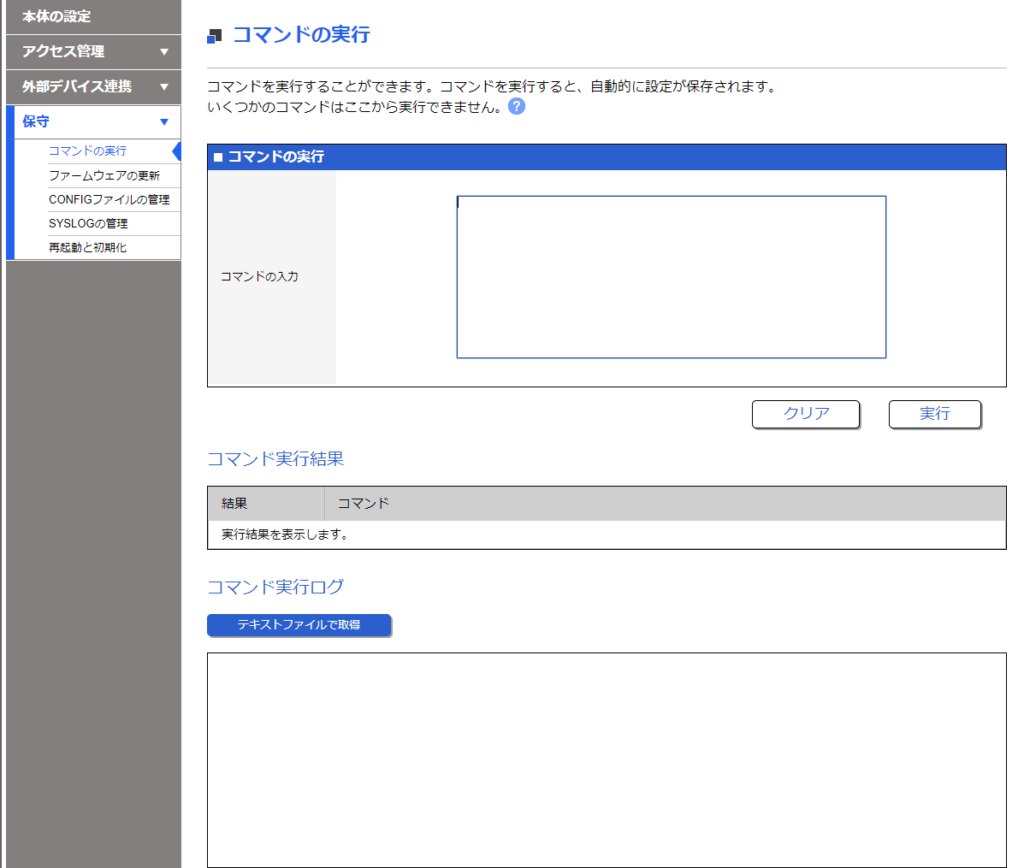

NVR510にコマンドを投入するため、管理->保守->コマンドの実行をクリックし、上図の様なコマンドの実行画面を表示しておきます。

WEBからやりたくないのであれば、TELNETなりSSHでNVR510に接続し、administratorモードに入ります。

そして下記コマンドを実行します。(実際に実行する場合はIPアドレスなど適宜読み替えてください。

今回の環境では、DHCPサーバの設定を上図の通りとしているのですが、DHCPクライアントへ配布するDNSサーバを指定する欄がありません。

ただコマンドを叩いてあげれば設定できるので、下記のコマンドを実行して設定を行います。

dhcp scope option 1 dns=10.0.20.60,10.0.20.70

IPoE接続設定

以下のコンフィグを組むにあたり、tabikumo.com様の記事を参考にさせて頂いております。

YAMAHA NVR510 v6プラス サーバー公開まで IPv4 PPPoEの併用で可能 / tabikumo.com

tunnel select 1 tunnel name OCNVirtualConnect tunnel encapsulation map-e tunnel map-e type ocn ip tunnel mtu 1460 ip tunnel nat descriptor 1200 ip tunnel tcp mss limit auto tunnel enable 1 nat descriptor type 1200 masquerade nat descriptor address outer 1200 map-e ip tunnel secure filter in 200030 200039 ip tunnel secure filter out 200099 dynamic 200080 200082 200083 200084 200098 200099 ipv6 lan2 secure filter in 200030 200031 200038 200039 ipv6 lan2 secure filter out 200099 dynamic 200080 200081 200082 200083 200084 200098 200099 ipv6 filter 200030 pass * * icmp6 * * ipv6 filter 200031 pass * * 4 ipv6 filter 200038 pass * * udp * 546 ipv6 filter 200039 reject * ipv6 filter 200099 pass * * * * *

上記コマンドでIPoE接続を利用するための最低限の設定を行います。

なお、ip route default gatewayコマンドを実行していないため、このままではまだPPPoE接続で通信が行われます。

サーバはPPPoEで、クライアントはIPoEで接続するように

NVR510では、ip filterを使うことで、ip route default gatewayの使い分けを行う事ができます。

ですので、ポート開放が必要なサーバについては、PPPoEで、ポート開放が必要無いクライアントはIPoEで接続できるようにフィルターを書く必要があります。

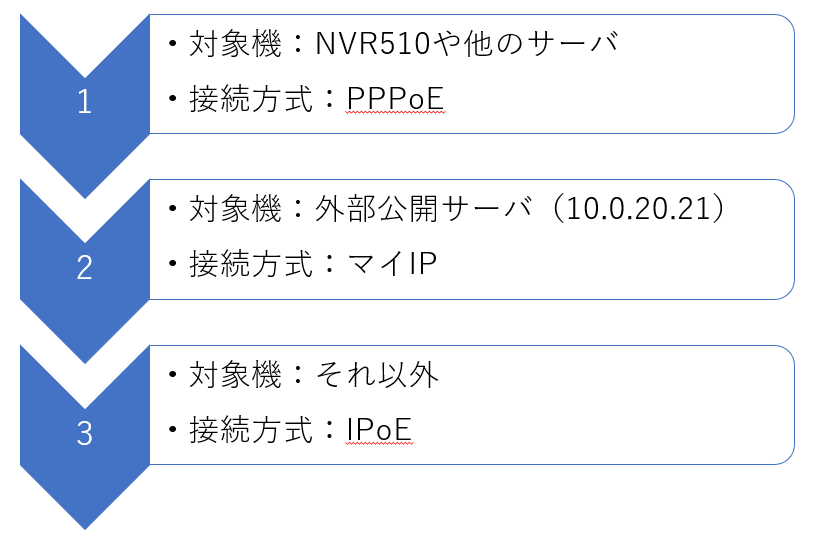

今回の環境ではDHCPクライアント、つまり10.0.20.101から10.0.20.191のアドレスからの通信はIPoE(TUNNEL 1)、10.0.20.21のサーバはマイIPのトンネル(TUNNEL 2)、NVR510(10.0.20.254)やそれ以外のアドレス(他のサーバ)からはPPPoEで接続する、といった構成を取る必要があります。

なので、上記の順で評価されるip route default gatewayコマンドを実行してあげる必要があります。

それの準備として、2番の外部公開サーバと3番のそれ以外が属するip filterをそれぞれ書く必要があります。

ip filter 100 pass 10.0.20.21 * * * * ip filter 200 pass 10.0.20.101-10.0.20.191 * * * *

上記コマンドを実行すれば期待するip filterが追加されます。

ip route default gateway pp 1 gateway tunnel 2 filter 100 gateway tunnel 1 filter 200

最後に上記コマンドを実行してip default gatewayを設定します。

これは、基本的なデフォルトゲートウェイはpp 1(PPPoE接続)に、ip filter 100番に属するアドレス(外部公開サーバ)のデフォルトゲートウェイはtunnel 2(マイIP)、ip filter 200に属するアドレス(DHCPリース範囲)のデフォルトゲートウェイはtunnel 1(IPoE)とする、と評価されます。

マイIPのポート開放

さて、これで外部公開サーバ(10.0.20.21)はマイIP経由でインターネットに接続されるようになりましたが、ポート開放がまだ済んでいません。

pp 2用にNATディスクリプターを設定する必要があるので、下記コマンドを実行します。

nat descriptor type 2000 masquerade pp select 2 ip pp nat descriptor 2000 pp auth accept mschap-v2 ppp ipv6cp use off

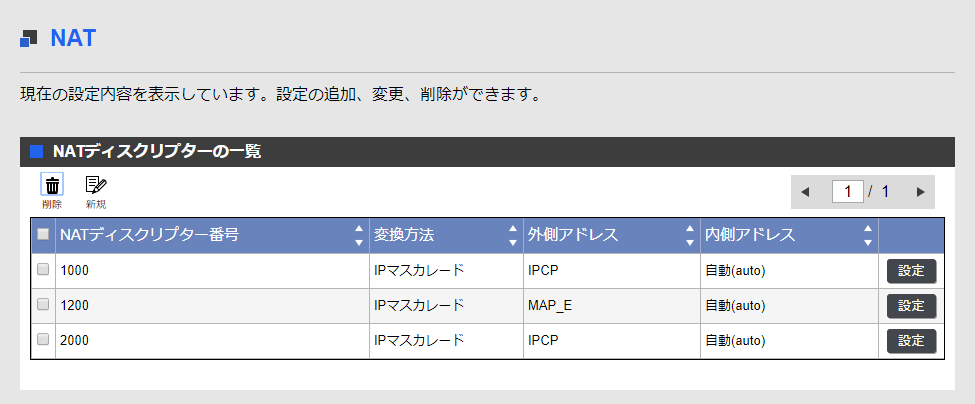

NVR510のWEB管理コンソールを開き、詳細設定->NATの順にクリックすると、上図の通り3つのNATディスクリプターが作成されているはずです。

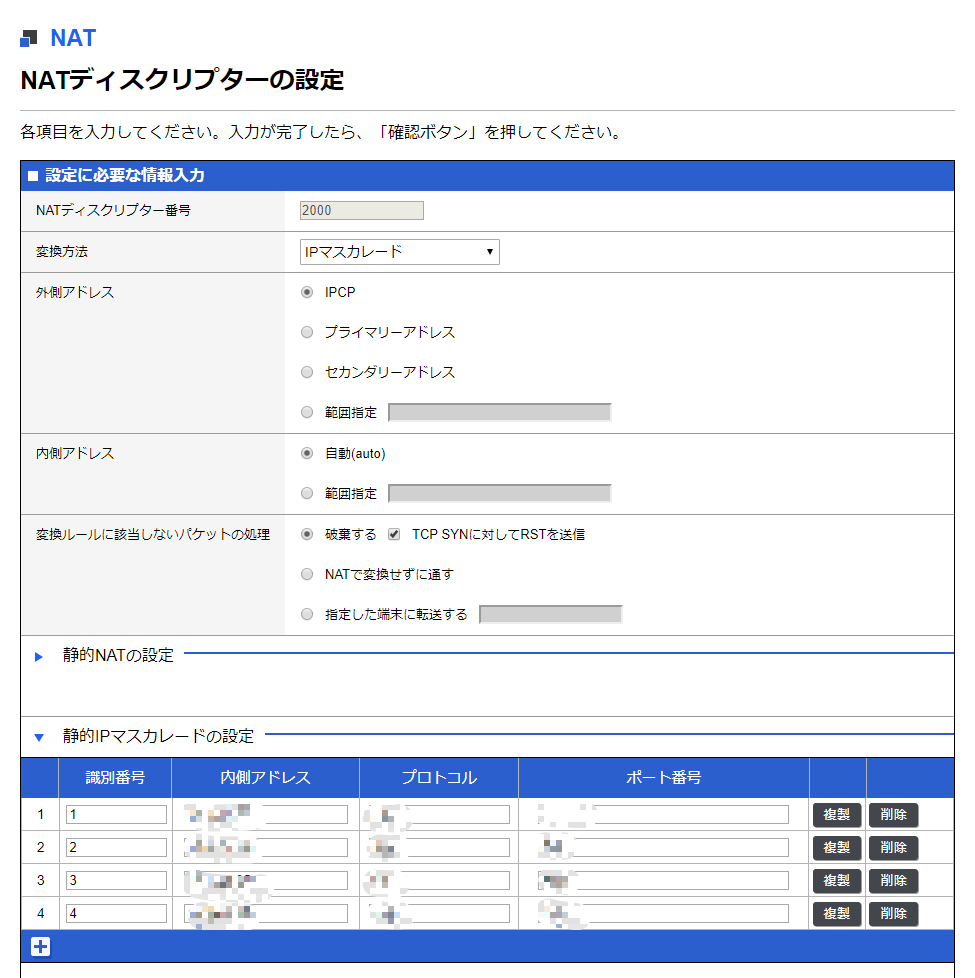

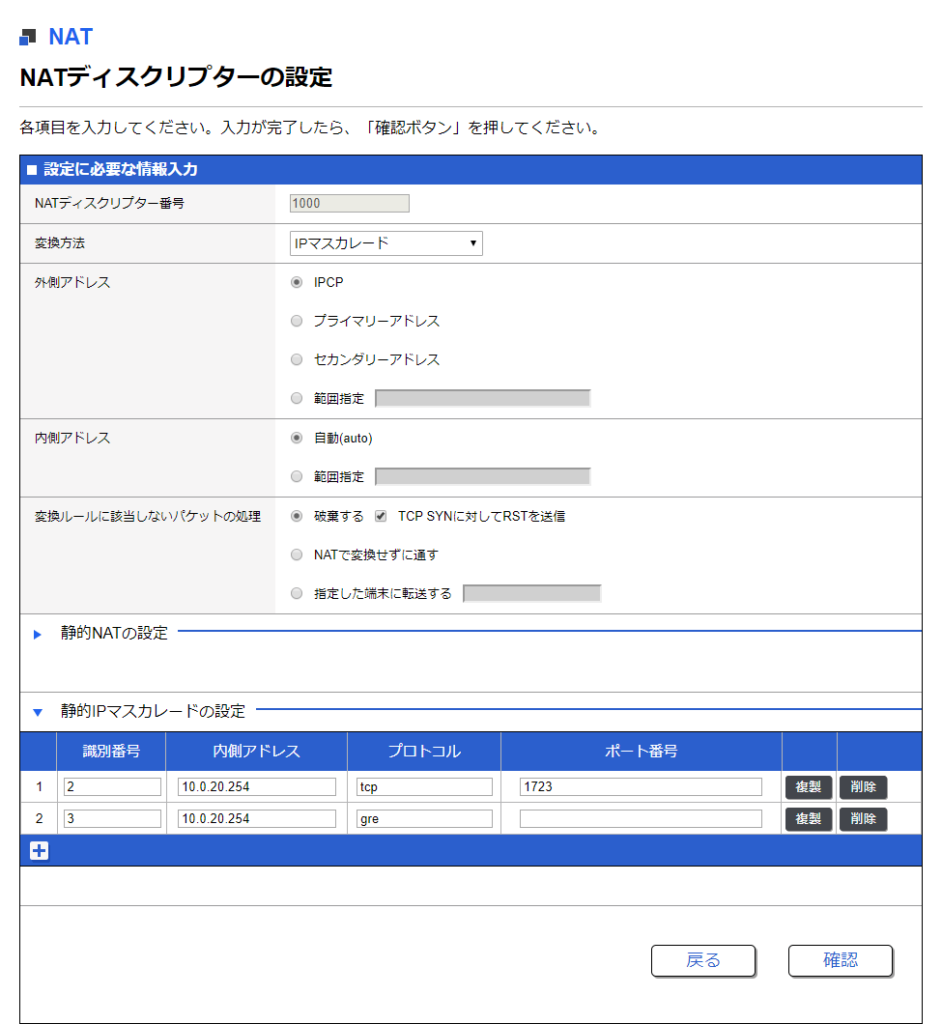

NATディスクリプター番号2000の「設定」をクリックし、「静的IPマスカレードの設定」を展開します。

すると、設定欄が出てくるので外部公開サーバで開放したいプロトコルとポート番号を入力します。内側アドレスは外部公開サーバ(10.0.20.21)となります。

開放したいポートを指定したら「確認」をクリックします。

すると上図の様な警告が表示されるので、「はい」をクリックします。

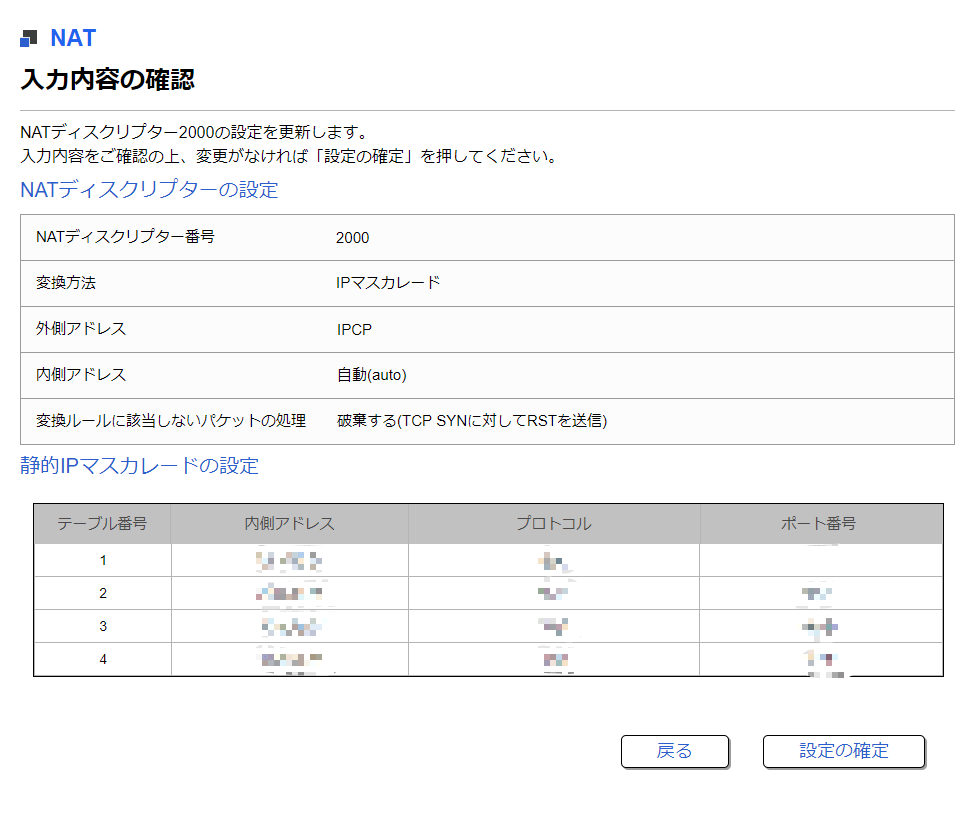

確認画面が表示されるので、問題無ければ「設定の確定」をクリックします。

これで外部公開サーバのポート開放設定は完了です。

もし、PPPoE接続用のポート開放が必要な場合は、NATディスクリプター番号1000の「設定」をクリックし、静的IPマスカレードの設定を行います。

NVR510からマイIPサーバへの接続

PPPoEとIPoE接続の設定が完了したら、今度はNVR510からマイIPのサーバへ接続します。

その前にNVR510が参照するDNSサーバを指定して上げる必要があるので、下記手順を実行します。

NVR510にコマンドを投入するため、管理->保守->コマンドの実行をクリックし、上図の様なコマンドの実行画面を表示しておきます。

WEBからやりたくないのであれば、TELNETなりSSHでNVR510に接続し、administratorモードに入ります。

そして下記コマンドを実行してDNSサーバを指定します。

dns server 203.141.128.35 203.141.128.33

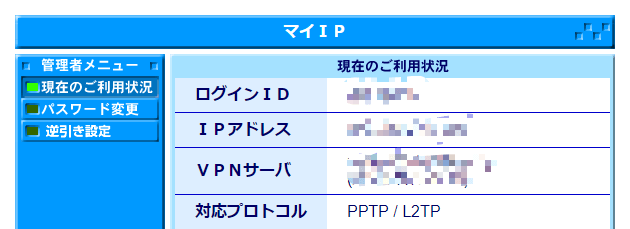

マイIPのPPTP/L2TP接続版を契約し、マイIPの管理ページへアクセスします。

すると上図の様な画面が表示されるので、ログインID、IPアドレス、VPNサーバのアドレスをそれぞれメモしておきます。

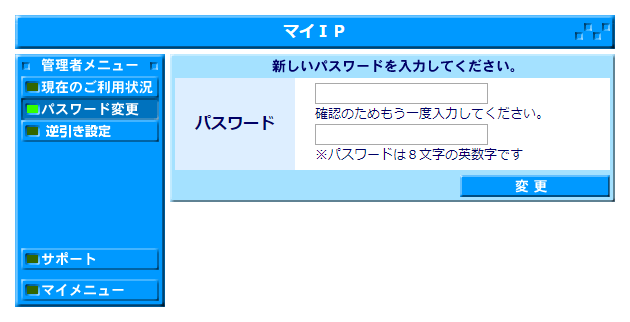

もしマイIPへ接続する際のパスワードを変更したい場合は、上図のとおりパスワード変更画面から変更可能です。

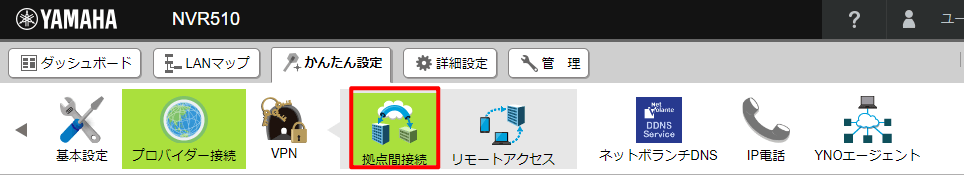

必要な情報のメモが完了したら、NVR510のWeb管理コンソールに戻り、かんたん設定のVPN->「拠点間接続」をクリックします。

拠点間接続ページが表示されるので、新規作成欄の「新規」をクリックします。

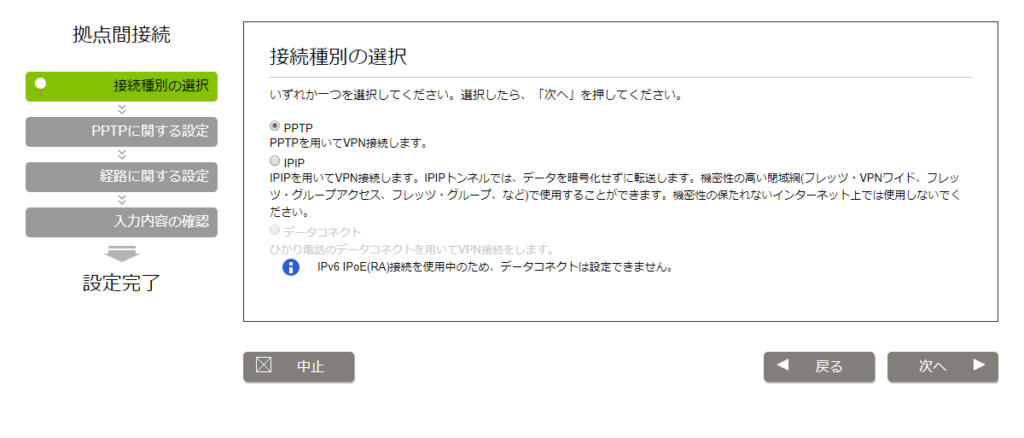

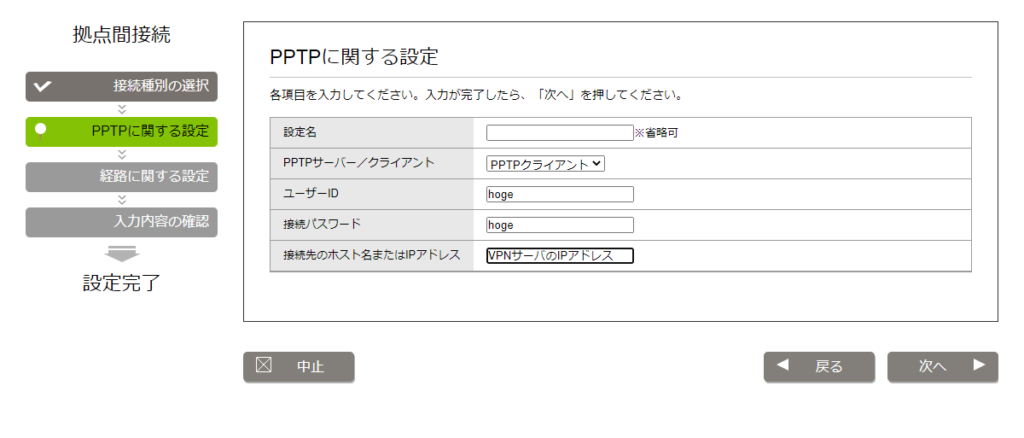

接続種別の選択画面が表示されるので、「PPTP」を選択して「次へ」をクリックします。

するとPPTPに関する設定画面が表示されるので、「PPTPサーバー/クライアント」は「PPTPクライアント」を選択し、「ユーザーID」にはマイIPの管理画面に記載されているログインIDを、「接続パスワード」はマイIPへ接続する際の8文字のパスワードを、「接続先のホスト名またはIPアドレス」にはマイIPの管理画面に記載されているVPNサーバのIPアドレスをそれぞれ入力し、次へをクリックします。

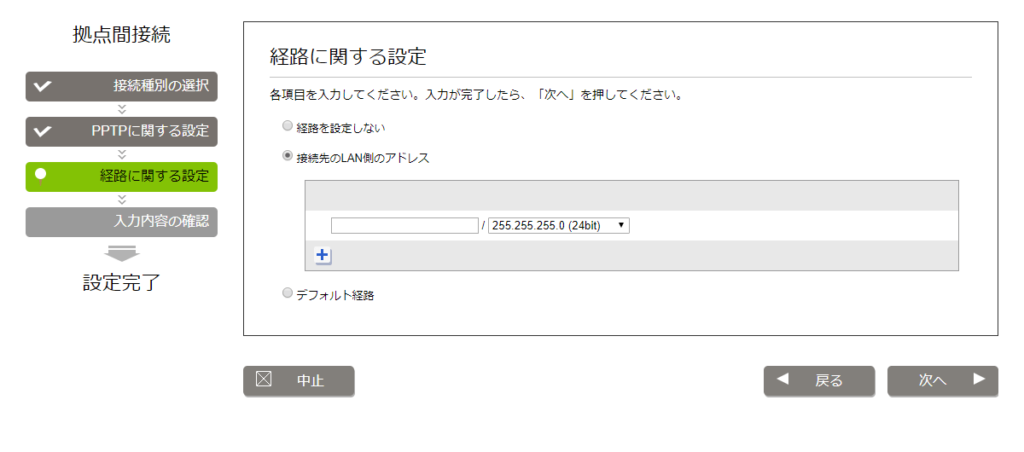

続いて経路に関する設定画面が表示されるので、「接続先のLAN側のアドレス」を選択し、アドレス欄にはマイIPの管理画面に表示されたIPアドレスの第4オクテットを0にしたもの(例えば8.8.8.8なら8.8.8.0)を入力して「次へ」をクリックします。

すると入力内容の確認画面が表示されるので、入力した内容に誤りが無いか確認し、「設定の確定」をクリックします。

設定が全て正しければ上図の通り、PPTP接続が追加されています。自動接続されるはずですが、されない場合は「接続」をクリックします。

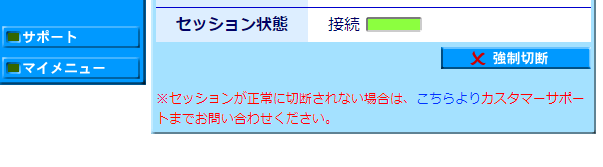

正常に接続できていれば、マイIPの管理画面でも上図の通り、セッション状態が「接続」となっていることが確認できます。

少し長くなりましたが上記設定を行う事で、一般PCはIPoEで高速インターネットを、外部公開サーバは格安で固定IPを、その他サーバはPPPoEで接続できる、という環境をNVR510とドコモnet、マイIPを組み合わせることで構築することができます。

一般のLAN環境と比べると設定が複雑ですが、設定する価値は十分にあるかと思います・・・!

おまけ

上記の想定環境でかつ、外部公開サーバでWEBサーバ(80/tcp、443/tcp)を公開するシナリオで構成したコンフィグファイルの内容を以下に記載します。

<>で囲まれた物はご自身の環境に読み替えてください。

login password * administrator password encrypted * user attribute connection=serial,telnet,remote,ssh,sftp,http gui-page=dashboard,lan-map,config login-timer=300 console character en.ascii ip route default gateway pp 1 gateway tunnel 2 filter 100 gateway tunnel 1 filter 200 ip route <マイIPで配布されたIPアドレスの第4オクテットを0にしたもの>/24 gateway tunnel 2 ip route <マイIPのVPNサーバのアドレス> gateway pp 1 ipv6 prefix 1 ra-prefix@lan2::/64 ip lan1 address 10.0.20.254/24 ip lan1 proxyarp on ipv6 lan1 address ra-prefix@lan2::1/64 ipv6 lan1 rtadv send 1 o_flag=on ipv6 lan1 dhcp service server description lan2 ドコモnet ipv6 lan2 secure filter in 101000 101001 101002 ipv6 lan2 secure filter out 101099 dynamic 101080 101081 101082 101083 101084 101085 101098 101099 ipv6 lan2 dhcp service client ir=on pp select 1 description pp ドコモnet pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname <ドコモnetの接続用ID> <ドコモnetの接続用パスワード> ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200103 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 pp select 2 pp bind tunnel2 pp always-on on pp auth accept mschap-v2 pp auth myname <マイIPの接続用ID> <マイIPの接続用パスワード> ppp ipcp ipaddress on ppp ccp type mppe-any ppp ipv6cp use off ip pp nat descriptor 2000 pptp service type client pp enable 2 tunnel select 1 tunnel name v6Alpha tunnel encapsulation map-e tunnel map-e type ocn ip tunnel mtu 1460 ip tunnel nat descriptor 1200 ip tunnel tcp mss limit auto tunnel enable 1 tunnel select 2 tunnel encapsulation pptp tunnel endpoint address <マイIPのVPNサーバのアドレス> tunnel enable 2 ip filter 100 pass 10.0.20.21 * * * * ip filter 200 pass 10.0.20.101-10.0.20.191 * * * * ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 10.0.20.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 10.0.20.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 10.0.20.0/24 icmp * * ip filter 200031 pass * 10.0.20.0/24 established * * ip filter 200032 pass * 10.0.20.0/24 tcp * ident ip filter 200033 pass * 10.0.20.0/24 tcp ftpdata * ip filter 200034 pass * 10.0.20.0/24 tcp,udp * domain ip filter 200035 pass * 10.0.20.0/24 udp domain * ip filter 200036 pass * 10.0.20.0/24 udp * ntp ip filter 200037 pass * 10.0.20.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 10.0.20.254 tcp * 1723 ip filter 200101 pass * 10.0.20.254 gre * * ip filter 200103 pass * 10.0.20.95 udp * 1701 ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp nat descriptor type 1000 masquerade nat descriptor masquerade incoming 1000 reject nat descriptor masquerade static 1000 2 10.0.20.254 tcp 1723 nat descriptor masquerade static 1000 3 10.0.20.254 gre nat descriptor type 1200 masquerade nat descriptor address outer 1200 map-e nat descriptor type 2000 masquerade nat descriptor masquerade incoming 2000 reject nat descriptor masquerade static 2000 1 10.0.20.21 tcp 80 nat descriptor masquerade static 2000 2 10.0.20.21 tcp 443, ipv6 filter 101000 pass * * icmp6 * * ipv6 filter 101001 pass * * tcp * ident ipv6 filter 101002 pass * * udp * 546 ipv6 filter 101099 pass * * * * * ipv6 filter dynamic 101080 * * ftp ipv6 filter dynamic 101081 * * domain ipv6 filter dynamic 101082 * * www ipv6 filter dynamic 101083 * * smtp ipv6 filter dynamic 101084 * * pop3 ipv6 filter dynamic 101085 * * submission ipv6 filter dynamic 101098 * * tcp ipv6 filter dynamic 101099 * * udp telnetd service off dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 10.0.20.101-10.0.20.191/24 dhcp scope option 1 dns=10.0.20.60,10.0.20.70 dns host lan1 dns service fallback on dns server 203.141.128.35 203.141.128.33 dns server dhcp lan2 dns private address spoof on dns private name setup.netvolante.jp schedule at 1 */* 00:00:00 * ntpdate ntp.nict.jp syslog pptp service on l2tp service on httpd host lan1 analog supplementary-service pseudo call-waiting analog extension dial prefix sip prefix="9#" sshd service on sshd host 10.0.20.1-10.0.20.10 sshd host key generate * statistics traffic on

Source: ヤマハネットワーク周辺機器 リリースノート | YAMAHA NVR510 v6プラス サーバー公開まで IPv4 PPPoEの併用で可能 | tabikumo.com | インターリンクFAQ